Οι ερευνητές της ESET ανακάλυψαν ένα τμήμα κακόβουλου κώδικα, που ονομάστηκε Malware Agent.PYO, το οποίο κατά τις τελευταίες εβδομάδες επιτίθεται σε Πολωνικές διπλωματικές αποστολές στη Λευκορωσία.

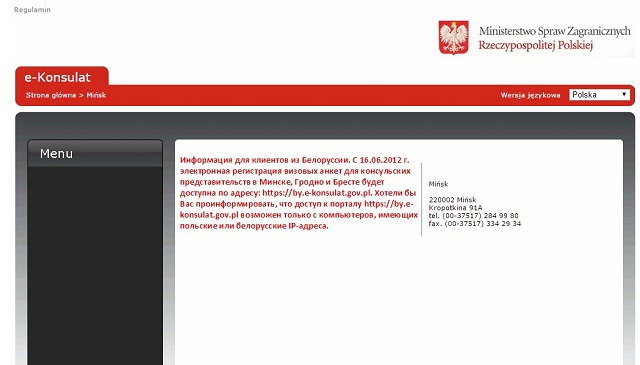

Οι κυβερνοεγκληματίες κατόρθωσαν να δημιουργήσουν ένα botnet το οποίο συμπληρώνει αυτόματα μερικές από τις αιτήσεις για έκδοση βίζα σε πολωνικό προξενείο στη Λευκορωσία. Ο downloader του MSIL/Agent.PYO εξαπλώθηκε σε υπολογιστές στη Λευκορωσία χρησιμοποιώντας το Nuclear Exploit Kit. Σύμφωνα με στατιστικά στοιχεία για το σύμπλεγμα ανακατεύθυνσης, περισσότεροι από 200.000 υπολογιστές ανακατευθύνθηκαν στο exploit kit μέσα σε περίπου έξι μέρες. Επιπλέον, το botnet, που αποκαλύφθηκε μόνο του, συνέδεσε σε δίκτυο περίπου χίλιους υπολογιστές. Η ESET έχει ενημερώσει αναλυτικά για το περιστατικό τα παραρτήματα της Υπηρεσίας Αντιμετώπισης Περιστατικών Ασφαλείας (CERT -Computer Emergency Readiness Team) σε Πολωνία και Λευκορωσία.

«Καταλαβαίνουμε ότι ο προγραμματισμός ραντεβού για βίζα είναι πολλές φορές δύσκολος και έτσι έχει δημιουργηθεί μία ειδική online διαδικασία για την επιβεβαίωση του ραντεβού» δηλώνει ο ερευνητής της ESET Sebastien Duquette, συμπληρώνοντας ότι: «Μερικοί κατέφυγαν στη συγγραφή σεναρίων για την αυτοματοποίηση της διαδικασίας και προφανώς κάποιος αποφάσισε να πάει ακόμα ένα βήμα παραπέρα, δημιουργώντας ένα botnet ειδικά για τη συμπλήρωση αιτήσεων.»

Το MSIL/Agent.PYO «εισέβαλλε» στο σύστημα, και τέσσερις μέρες πριν ξεκινήσει η διαδικασία των εγγραφών ο downloader του εξαπλώθηκε σε υπολογιστές στη Λευκορωσία και μόνο. Το αποτέλεσμα: περισσότεροι από 200.000 υπολογιστές ανακατευθύνθηκαν στο exploit kit σε έξι περίπου ημέρες. Μέσα σε 5 εβδομάδες, 925 διαφορετικοί υπολογιστές συνδέθηκαν με το botnet. «Εκπληκτικά μεγάλος αριθμός για ένα botnet με τόσο συγκεκριμένο σκοπό» σχολιάζει ο Duquette.

Για περισσότερες πληροφορίες οι ενδιαφερόμενοι μπορούν να διαβάσουν το blogpost του Sebastien Duquette «MSIL/Agent.PYO: Have botnet, will travel» στο WeLiveSecurity.com.