Η WatchGuard Technologies, παγκόσμιος ηγέτης στην ενοποιημένη ασφάλεια στον κυβερνοχώρο, ανακοίνωσε σήμερα τα ευρήματα του τελευταίου Internet Security Report, το οποίο περιγράφει λεπτομερώς τις κορυφαίες τάσεις στα κακόβουλα λογισμικά και τις απειλές για την ασφάλεια δικτύων και τελικών σημείων που αναλύθηκαν από τους ερευνητές του WatchGuard Threat Lab.

Τα βασικά ευρήματα της έρευνας περιλαμβάνουν τα εξής: το 95% του κακόβουλων λογισμικών φτάνει πλέον μέσω κρυπτογραφημένων συνδέσεων, μείωση του όγκου των κακόβουλων λογισμικών στα τερματικά σημεία, παρά την αυξανόμενη εξάπλωση των εκστρατειών, μείωση των ανιχνεύσεων ransomware εν μέσω αύξησης των επιθέσεων διπλού-εκβιασμού, διατήρηση των παλαιότερων ευπαθειών λογισμικού ως δημοφιλών στόχων εκμετάλλευσης από τους σύγχρονους φορείς απειλών και πολλά άλλα.

«Τα δεδομένα που αναλύθηκαν από το Threat Lab για την τελευταία μας έκθεση ενισχύουν την αντίληψή μας για τον τρόπο με τον οποίο οι προηγμένες επιθέσεις κακόβουλου λογισμικού αυξομειώνονται σε συχνότητα εμφάνισης και οι πολύπλευρες απειλές στον κυβερνοχώρο συνεχίζουν να εξελίσσονται, απαιτώντας συνεχή επαγρύπνηση και μια πολυεπίπεδη προσέγγιση ασφάλειας για την αποτελεσματική καταπολέμησή τους», δήλωσε ο Corey Nachreiner, επικεφαλής ασφαλείας της WatchGuard. «Δεν υπάρχει μία μόνο στρατηγική που χρησιμοποιούν οι απειλητικοί φορείς στις επιθέσεις τους και ορισμένες απειλές συχνά παρουσιάζουν διαφορετικά επίπεδα κινδύνου σε διαφορετικές περιόδους του έτους. Οι οργανισμοί πρέπει να βρίσκονται συνεχώς σε εγρήγορση για την παρακολούθηση αυτών των απειλών και να χρησιμοποιούν μια ενιαία προσέγγιση ασφάλειας, η οποία μπορεί να διαχειρίζεται αποτελεσματικά από παρόχους διαχειριζομένων υπηρεσιών, για την καλύτερη άμυνά τους.»

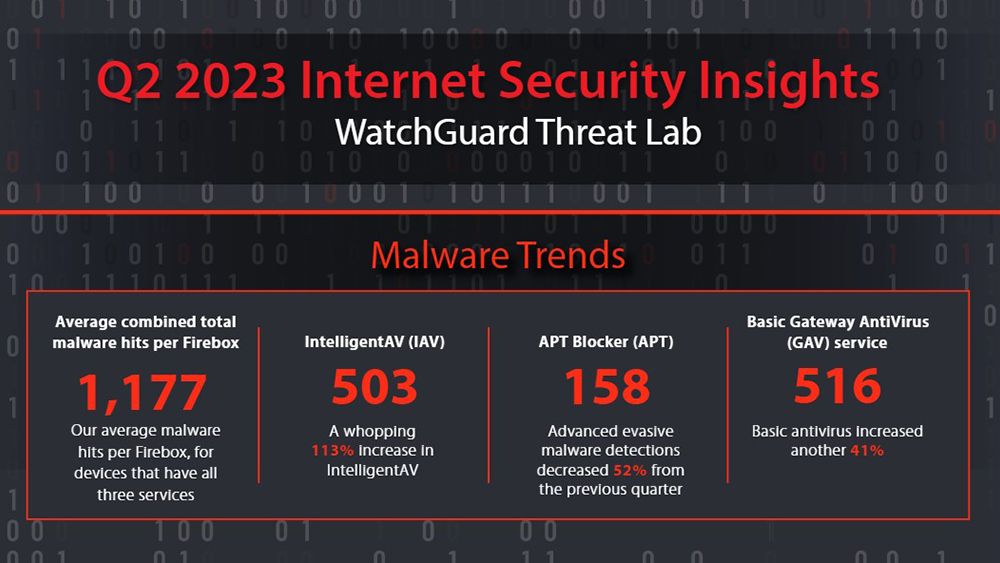

Μεταξύ των πιο αξιοσημείωτων ευρημάτων, η τελευταία Έκθεση για την Ασφάλεια στο Διαδίκτυο με στοιχεία από το δεύτερο τρίμηνο του 2023 έδειξε ότι:

- Το 95 τοις εκατό του κακόβουλου λογισμικού κρύβεται πίσω από την κρυπτογράφηση. Τα περισσότερα κακόβουλα προγράμματα κρύβονται πίσω από την κρυπτογράφηση SSL/TLS που χρησιμοποιείται από ασφαλείς ιστότοπους. Οι οργανισμοί που δεν επιθεωρούν την κίνηση SSL/TLS στην περίμετρο του δικτύου πιθανόν να χάνουν το μεγαλύτερο μέρος του malware. Επιπλέον, το κακόβουλο λογισμικό zero day μειώθηκε στο 11% των συνολικών ανιχνεύσεων κακόβουλου λογισμικού, ποσοστό που αποτελεί χαμηλό όλων των εποχών. Ωστόσο, κατά την επιθεώρηση κακόβουλου λογισμικού μέσω κρυπτογραφημένων συνδέσεων, το μερίδιο των ανιχνεύσεων αποφυγής αυξήθηκε στο 66%, γεγονός που υποδεικνύει ότι οι επιτιθέμενοι συνεχίζουν να μεταφέρουν εξελιγμένο κακόβουλο λογισμικό κυρίως μέσω κρυπτογράφησης.

- Ο συνολικός όγκος του κακόβουλου λογισμικού στα τελικά σημεία έχει μειωθεί ελαφρώς, αν και οι εκστρατείες ευρέως διαδεδομένου κακόβουλου λογισμικού αυξήθηκαν. Υπήρξε μια μικρή μείωση κατά 8% στις ανιχνεύσεις κακόβουλου λογισμικού σε τερματικά σημεία το δεύτερο τρίμηνο σε σύγκριση με το προηγούμενο τρίμηνο. Ωστόσο, όταν εξετάζονται οι ανιχνεύσεις κακόβουλου λογισμικού τελικών σημείων που εντοπίστηκαν από 10 έως 50 συστήματα και έως 100 ή περισσότερα συστήματα, ο όγκος αυτών των ανιχνεύσεων αυξήθηκε κατά 22% και 21%, αντίστοιχα. Οι αυξημένες ανιχνεύσεις σε περισσότερα μηχανήματα υποδεικνύουν ότι οι εκτεταμένες εκστρατείες κακόβουλου λογισμικού αυξήθηκαν από το πρώτο στο δεύτερο τρίμηνο του 2023.

- Οι επιθέσεις διπλού-εκβιασμού από ομάδες ransomware αυξήθηκαν κατά 72% σε σχέση με το προηγούμενο τρίμηνο, καθώς το Threat Lab κατέγραψε 13 νέες ομάδες εκβιασμού. Ωστόσο, η αύξηση των επιθέσεων διπλού εκβιασμού συνέβη καθώς οι ανιχνεύσεις ransomware σε τελικά σημεία μειώθηκαν κατά 21% σε τριμηνιαία βάση και κατά 72% σε ετήσια βάση.

- Έξι νέες παραλλαγές κακόβουλου λογισμικού στο Top 10 ανιχνεύσεων τελικών σημείων. Το Threat Lab είδε μια τεράστια αύξηση των ανιχνεύσεων του παραβιασμένου εγκαταστάτη 3CX, ο οποίος αντιπροσωπεύει το 48% του συνολικού όγκου ανιχνεύσεων στη λίστα Top 10 των απειλών κακόβουλου λογισμικού του 2ου τριμήνου. Επιπλέον, το Glupteba, ένας πολύπλευρος φορτωτής (loader), botnet, κλέφτης πληροφοριών και cryptominer που στοχεύει τα θύματα φαινομενικά αδιακρίτως σε όλο τον κόσμο, έκανε επανεμφάνιση στις αρχές του 2023, αφού διακόπηκε το 2021.

- Οι φορείς απειλών χρησιμοποιούν όλο και περισσότερο δυαδικά αρχεία των Windows που δεν είναι σε “κοινή θέα” για να μεταφέρουν κακόβουλο λογισμικό. Κατά την ανάλυση των φορέων επίθεσης και του τρόπου με τον οποίο οι φορείς απειλής αποκτούν πρόσβαση στα τελικά σημεία, οι επιθέσεις που έκαναν κατάχρηση εργαλείων του λειτουργικού συστήματος των Windows, όπως το WMI και το PSExec, αυξήθηκαν κατά 29%, αντιπροσωπεύοντας το 17% του συνολικού όγκου, ενώ το κακόβουλο λογισμικό που χρησιμοποιούσε script όπως το PowerShell μειώθηκε κατά 41% σε όγκο. Τα script παραμένουν ο πιο κοινός φορέας μεταφοράς κακόβουλου λογισμικού, αντιπροσωπεύοντας το 74% των συνολικών ανιχνεύσεων. Οι παραβιάσεις που βασίζονται σε προγράμματα περιήγησης μειώθηκαν κατά 33% και αντιπροσωπεύουν το 3% του συνολικού όγκου.

- Οι εγκληματίες του κυβερνοχώρου συνεχίζουν να στοχεύουν σε παλαιότερες ευπάθειες λογισμικού. Οι ερευνητές του Threat Lab ανακάλυψαν τρεις νέες υπογραφές στις 10 κορυφαίες επιθέσεις δικτύου για το β’ τρίμηνο, οι οποίες βασίζονται σε παλαιότερες ευπάθειες. Μία ήταν ευπάθεια του 2016 που σχετίζεται με ένα σύστημα διαχείρισης μάθησης ανοικτού κώδικα (GitHub), το οποίο αποσύρθηκε το 2018. Άλλες ήταν μια υπογραφή που πιάνει υπερχειλίσεις ακεραίων στην PHP, τη γλώσσα script που χρησιμοποιείται από πολλούς ιστότοπους, και μια εφαρμογή διαχείρισης buffer overflow της HP του 2010, με την ονομασία Open View Network Node Manager.

- Παραβιασμένα domain σε blog WordPress και υπηρεσία link-shortening. Κατά την έρευνα κακόβουλων τομέων, η ομάδα του Threat Lab αντιμετώπισε περιπτώσεις αυτοδιαχειριζόμενων ιστοτόπων (όπως blog του WordPress) και μιας υπηρεσίας domain-shortening που είχαν παραβιαστεί για να φιλοξενήσουν είτε κακόβουλο λογισμικό είτε πλαίσιο εντολών και ελέγχου κακόβουλου λογισμικού. Επιπλέον, οι φορείς απειλής του Qakbot είχαν παραβιάσει έναν ιστότοπο αποκλειστικό για έναν εκπαιδευτικό διαγωνισμό στην περιοχή της Ασίας και του Ειρηνικού για να φιλοξενήσουν υποδομή διοίκησης και ελέγχου για το botnet τους.

Συνεπή με την προσέγγιση της Unified Security Platform της WatchGuard και τις προηγούμενες τριμηνιαίες ενημερώσεις του WatchGuard Threat Lab, τα δεδομένα που αναλύονται σε αυτή την τριμηνιαία έκθεση βασίζονται σε ανώνυμες, συγκεντρωτικές πληροφορίες απειλών από ενεργά προϊόντα δικτύου και τελικών σημείων της WatchGuard, οι ιδιοκτήτες των οποίων έχουν επιλέξει να μοιραστούν τις πληροφορίες για την άμεση υποστήριξη των ερευνητικών προσπαθειών της WatchGuard.

Η έκθεση του 2ου τριμήνου 2023 συνεχίζει τη διεύρυνση χρήσης των επικαιροποιημένων μεθόδων της ομάδας του Threat Lab για την ομαλοποίηση, ανάλυση και παρουσίαση των ευρημάτων της έκθεσης, η οποία ξεκίνησε με την αναφορά του προηγούμενου τριμήνου. Τα αποτελέσματα για την ασφάλεια του δικτύου παρουσιάζονται ως μέσοι όροι “ανά συσκευή”, και αυτόν τον μήνα οι ενημερωμένες μεθοδολογίες επεκτείνονται στην έρευνα του Threat Lab για τις επιθέσεις στο δίκτυο και το κακόβουλο λογισμικό τελικών σημείων.

Για μια πιο εμπεριστατωμένη άποψη της έρευνας της WatchGuard, διαβάστε το πλήρες Internet Security Report για το 2ο τρίμηνο του 2023 εδώ.